Brute-force атаки на RDP-сервисы возросли с момента перехода на дистанционку

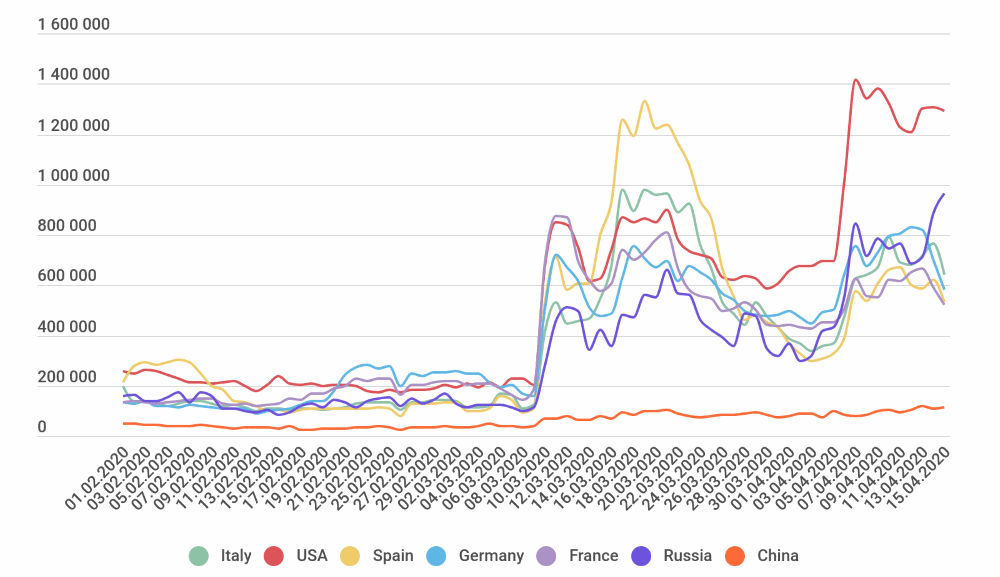

Компания Kaspersky, специализирующаяся в области кибербезопасности, сообщила, что число атак методом brute-force (грубой силы), направленных на RDP-узлы , резко возросло с начала пандемии коронавируса (COVID-19).

RDP (Remote Desktop Protocol) является запатентованной технологией Microsoft, которая позволяет пользователям подключаться к удаленным рабочим станциям через Интернет.

Конечные точки RDP защищены с помощью имени пользователя и пароля и уязвимы для атак методом перебора — повторных попыток входа в систему, во время которых хакеры пытаются использовать разные комбинации имени пользователя и пароля в надежде угадать учетные данные для входа.

В этом месяце служба интернет-индексации Shodan сообщила о 41% увеличении числа конечных точек RDP, доступных в Интернете. Kaspersky сообщил сегодня, что с увеличением числа конечных точек RDP, интерес со стороны киберпреступников также возрос.

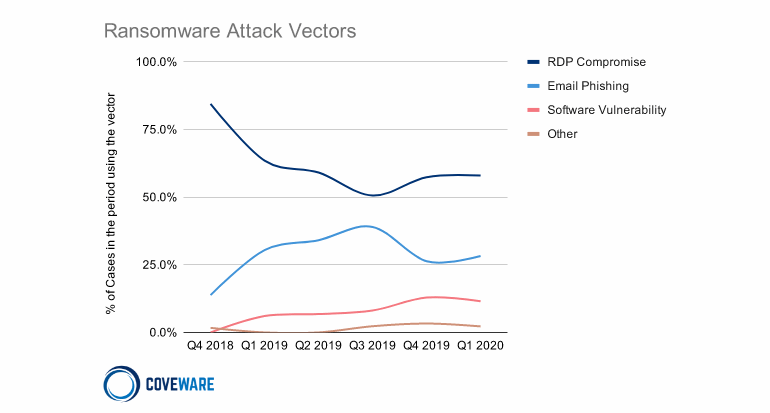

Как только злоумышленники скомпрометируют конечную точку RDP, учетные данные RDP сеансов появляются в так называемых магазинах RDP. Другие группы злоумышленников покупают эти учетные данные, получают доступ к сети компании, а затем крадут данные или устанавливают шифровальщиков файлов, а далее требуют выкуп.

Согласно опубликованному сегодня отчету Coveware, взломанные конечные точки RDP долгое время были излюбленным методом вторжения, используемым сегодняшними группами вымогателей и скорее всего, так и будет в ближайшем будущем.

Kaspersky советует компаниям и системным администраторам применять ряд мер безопасности для защиты конечных точек RDP от атак, к ним относятся:

- Как минимум, используйте надежные пароли;

- Сделать RDP доступным только через корпоративный VPN;

- Используйте проверку подлинности на уровне сети (NLA);

- Если возможно, включите двухфакторную аутентификацию;

- Если вы не используете RDP, отключите его и закройте порт 3389;

- Используйте надежное решение безопасности.