Шпаргалка по концепции доступа с нулевом доверием

Нулевое доверие означает переосмысление политик информационной безопасности и мы предлагаем вам изучите пять шагов для создания ИТ сред с нулевым доверием.

Бывают случаи, когда паранойя оправдана, а для кибербезопасности это вообще обязательное условие. Устройства могут быть скомпрометированы, ноутбуки заражены. Прежде надежный ноутбук может выйти из корп. сети и вернуться скомпрометированным, при этом пользователь не будет подозревать, что он стал источником серьезного нарушения безопасности.

Современные методы кибербезопасности не готовы к тому, чтобы соответствовать сложностям современных сетей. Облачные сервисы, удаленные пользователи, личные устройства — регулярно перемещаются за пределы корп. сети и однозначно их уже нельзя считать доверенными.

Именно поэтому возникает новая парадигма кибербезопасности — нулевое доверие. По сути, подход с нулевым доверием к безопасности предполагает, что каждая сеть, каждая машина и каждый пользователь (невольно или нет) подвергается риску.

Никому и ничему в сети с нулевым доверием нельзя доверять, пока они не докажут, что не обладают скрытыми угрозами для безопасности организации. Это может показаться параноидальным, но это также может быть лучшим планом защиты сетей от постоянно развивающихся угроз, которые могут ударить в любое время.

Как выглядит безопасность в сетях с нулевым доверием?

Национальный институт стандартов и технологий США (NIST) в своем текущем проекте стандартов для архитектуры с нулевым доверием определяет нулевое доверие как парадигму кибербезопасности, ориентированная на защиту ИТ ресурсов с предпосылкой, что доверие никогда не предоставляется неявно и должно постоянно оцениваться.

Кроме того, существует разграничение между нулевым доверием и архитектурой ИТ-систем с нулевым доверием. «Zero trust (ZT) предоставляет набор концепций и идей, предназначенных для уменьшения неопределенности при принятии решений о доступе по запросу в информационных системах и службах в условиях, когда сеть рассматривается как скомпрометированная».

С другой стороны, архитектура с нулевым доверием — это «план кибербезопасности предприятия, который использует концепции с нулевым доверием и охватывает взаимосвязи компонентов, планирование рабочих процессов и политики доступа».

Целостный взгляд на безопасность с нулевым доверием определяется NIST как «сетевая инфраструктура (физическая и виртуальная) и операционные политики, которые существуют для предприятия как продукт плана архитектуры с нулевым доверием».

Поэтому безопасность с нулевым доверием — это не только продукт или подход — это сеть связанных политик, практик, программного обеспечения и оборудования, которые создают целую экосистему с нулевым доверием.

Подобно другим видам цифрового преобразования, нулевое доверие не является решением «подключи и работай» для недостатков современной практики кибербезопасности — это полная приверженность процессу, который изменяет большие объемы структуры организации.

Почему нулевое доверие становится новой парадигмой ?

Рост числа удаленных сотрудников, облачных сервисов и мобильных устройств привел к созданию сетей, которые настолько сложны, что они «опередили традиционные методы защиты сетей на основе периметра, поскольку не существует единого, легко идентифицируемого периметра для предприятия».

Появление нулевого доверия в качестве альтернативы традиционной безопасности не означает, что традиционные инструменты исчезнут — фактически, наоборот. Проект стандарта NIST с нулевым доверием утверждает, что именно те инструменты, которые у нас есть в настоящее время, станут частью архитектуры плана с нулевым доверием.

«В сочетании с существующими политиками и руководствами в области кибербезопасности, управлением учетными данными и доступом, постоянным мониторингом и лучшими практиками стратегия ZTA может защитить от распространенных угроз и улучшить состояние безопасности организации с помощью подхода управляемого риска».

Необходимые компоненты архитектуры нулевого доверия?

Нулевое доверие начинается с очевидной позиции: весь сетевой трафик и узлы считаются ненадежными, пока не будет доказано обратное, каждый раз, когда они получают доступ к сети. Тем не менее, есть много того, что нужно для создания сети с нулевым доверием, которая поддерживает безопасность не обременяя пользователей.

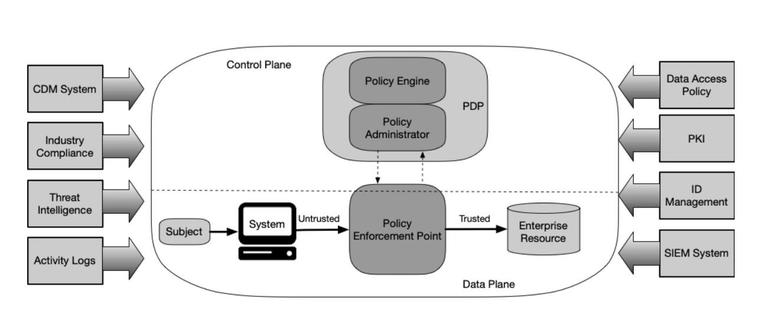

Схема логических компонентов сети с нулевым доверием показывает основы того, что требуется для построения сети с нулевым доверием (объекты внутри круга) и типы данных, которые поступают в механизм политики для принятия решений о том, кому разрешить доступ (объекты за пределами круга).

Чтобы лучше понять, как работает идеальная сеть с нулевым доверием, можно разбить ее на несколько различных элементов, как показано на рисунке, начиная с компонентов точки принятия решения о политике (PDP — policy decision point).

Механизм политики (PE — policy engine) и администратор политики (PA — policy administrator) принимают решение о том, что трафик компьютера или веб-сайта является безопасным и предоставляют или отменяют доступ соответственно. Они работают в тандеме и могут быть частью одной и той же программной службы.

Механизм политики использует внешние источники данных (вне большого круга на рисунке) и любые другие данные, применимые к потребностям организации для определения безопасности на основе политик безопасности. Внешние данные могут включать в себя:

- Системы непрерывной диагностики и смягчения (CDM), которые собирают информацию о текущем состоянии безопасности актива, обновляют операционную систему и программное обеспечение безопасности устройства по мере необходимости и передают это состояние PE;

- Проверки соответствия отрасли, которые обеспечивают соответствие трафика и активов в рамках правил соответствия отрасли и организации;

- Каналы аналитики угроз, такие как черные списки, определения модулей вредоносных программ, записи CVE и другие современные ресурсы безопасности;

- Журналы активности, которые могут указывать необычную активность определенных активов, IP-адресов и других источников;

- Политики доступа к данным, которые в системе с нулевым доверием должны быть тщательно спроектированы и динамически скорректированы для каждого отдельного человека и актива, чтобы исключить возможность бокового перемещения для сетевого злоумышленника;

- Инфраструктура открытых ключей (PKI), которая проверяет сертификаты, выданные организацией для ее активов, и проверяет их на соответствие глобальному центру сертификации;

- Системы защиты информации и управления событиями (SIEM), которые собирают связанные с безопасностью данные и используют их для последующего анализа, чтобы улучшить остальную часть системы с нулевым доверием.

С точки зрения пользователя, в системе с нулевым доверием не происходит ничего очевидного, что могло бы отличить ее от существующей системы кибербезопасности. Данные извлекаются из различных источников, перечисленных выше, механизм политики принимает решение о безопасности, а администратор политики предоставляет доступ, блокирует или аннулирует доступ, если устройство или его веб-трафик кажутся нетипичными или подозрительными.

Это только одна из различных моделей, которые NIST предоставляет в качестве примера инфраструктуры с нулевым доверием. Другие, также основанные на существующих технологиях, которые могут быть легко адаптированы в систему с нулевым доверием, включают в себя:

- Использование микросегментации для построения сети с нулевым доверием;

- Использование программно-определяемых периметров и сетевой инфраструктуры;

- Модель агента / шлюза устройства;

- Анклавное развертывание;

- Использование портала ресурсов для каждой отдельной бизнес-функции;

- Устройство песочницы.

Существует много того, что нужно для создания сети с нулевым доверием, но это не является непреодолимым. Сочетая правильные технологии, планирование и обучение сотрудников, любая организация, обеспокоенная возможностями современных продуктов кибербезопасности может улучшить свои сети.

Как реализовать концепцию нулевого доверия?

Шаг 1: Сегментируйте сеть

Традиционная кибербезопасность имеет единственную границу доверия — корпоративная сеть. Нулевое доверие это постоянный поток запросов на доступ к ИТ ресурсам, в которых есть необходимость, и если нет абсолютной необходимости в доступе, то будет получен отказ.

В сегментированной сети существует множество границ безопасности и получить доступ к ней могут только люди, которым абсолютно необходим доступ. Это фундаментальная часть сетей с нулевым доверием, которая исключает возможность того, что злоумышленник, получивший доступ к одной защищенной области, может автоматически получить доступ к другим.

Шаг 2. Реализация управления доступом и проверка личности

Многофакторная аутентификация (MFA) является фундаментальной частью безопасности, независимо от того, является ли она нулевым доверием или нет. В системе с нулевым доверием пользователи обязаны использовать как минимум один метод двухфакторной аутентификации и разные методы для разных типов доступа.

Наряду с MFA, роли для сотрудников должны строго контролироваться, а разные роли должны иметь четко определенные возможности, которые ограничивают их для определенных сегментов сети. Рекомендуем использовать принцип наименьших привилегий при определении того, кому и к чему нужен доступ.

Шаг 3: Распространение принципа наименьших привилегий на брандмауэр

Нулевое доверие касается не только пользователей и активов, которые они используют для подключения к сети, оно также касается сетевого трафика, который они генерируют. Поэтому политики также должны применяться к сетевому трафику как снаружи, так и внутри сети.

Установите правила брандмауэра, которые ограничивают сетевой трафик между сегментами только теми, которые абсолютно необходимы для выполнения задач. Лучше позднее разблокировать порт, чем оставить его открытым с самого начала и оставить путь для атакующего.

Шаг 4: Брандмауэры должны быть осведомлены о трафике

Основанных на правилах настроек брандмауэра недостаточно поскольку если приложение может быть взломано, а корпоративный DNS скомпрометирован. Поэтому

брандмауэру нужно просматривать весь входящий и исходящий трафик, чтобы убедиться, что он является допустимым для целей приложения.

Шаг 5. Собирайте и анализируйте события журнала безопасности

Нулевое доверие, как и любая другая структура кибербезопасности, требует постоянного анализа, чтобы найти его слабые стороны и определить, где можно усилить его возможности.

Существует много данных, генерируемых системами кибербезопасности и анализ их для получения ценной информации может быть затруднен. Поэтому рекомендуем использовать программное обеспечение SEIM для выполнения многих аналитических работ, экономя время на утомительных деталях, чтобы ИТ-лидеры могли лучше прогнозировать будущие атаки.

Эти пять шагов являются основами реализации нулевого доверия, но они не затрагивают более подробные элементы модели NIST, однако с этого можно начать, и это может помочь организациям заложить основу для работы по концепции нулевого доверия.